Защита SCADA-систем от угроз

По данным аналитиков из IBM Managed Security Services, число кибератак на автоматизированные системы управления технологическими процессами (АСУ ТП) за последний год увеличилось на 110%. В-основном злоумышленников интересуют АСУ ТП, расположенные в США (более 70% от общего числа), а так же в Канаде, Великобритании, Японии и других странах. Киберпреступность добралась и до нашей страны, вспомним недавние атаки на некоторые украинские Облэнерго.

| Материалы по теме: |

Специалисты связывают этот рост с тем фактором, что АСУ ТП из закрытых, изолированных систем становятся все более открытыми, интегрированными в глобальную компьютерную сеть Интернет.

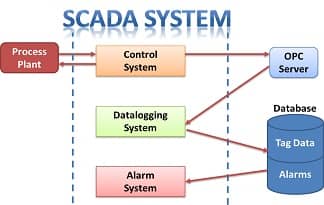

Основную уязвимость в АСУ ТП представляют SCADA-системы.

Первой кибератакой на SCADA-системы, которую предали огласке, стала кибератака на автоматизированную систему ядерной программы Ирана. Компьютерный вирус Stuxnet внедрился в систему и нарушил работу центрифуг по обогащению урана. С этого момента начинается всплеск атак на SCADA-системы, вредоносные программы начинают разрабатываться под конкретную АСУ ТП, сами атаки становятся более продуманными, совершенствуются также методы и способы доставки вредоносных программ.

Рассмотрим основные угрозы SCADA-систем

Уязвимость операционных систем

Все серверы и автоматизированные рабочие места (АРМ) операторов в автоматизированных системах работают под управлением тех или иных операционных систем, которые имеют свои уязвимости. Для известных уязвимостей выходят специальные обновления. Но учитывая то, что серверы и АРМы находятся в рабочем режиме 24/7, не всегда получается оперативно установить все обновления. Поэтому от момента обнаружения уязвимостей до установки обновлений операционные системы остаются уязвимыми для злоумышленников.

Уязвимости SCADA-систем

SCADA-системы так же имеют свои уязвимости, но обновления для них выходят еще реже, чем для операционных систем.

Каналы связи

| Материалы по теме: |

Современные SCADA-системы, как правило, связаны с корпоративными системами и используют общие компьютерные сети и имеют доступ в глобальную компьютерную сеть Интернет. Такое решение повышает эффективность работы предприятия, позволяет экономить ресурсы, но, в то же время, создает дополнительную уязвимость SCADA-систем. К тому же, применение беспроводного и удаленного доступа в АСУ ТП без авторизации и аутентификации создает дополнительные риски.

Невозможность физической защиты оборудования

АСУ ТП имеют в своем составе разветвленную сеть каналов связи, устройства бесперебойного питания, множество разнообразного оборудования, зачастую размещенного на большой территории, в труднодоступных местах, работающего в сложных условиях (экстремальные температуры, вибрация, запыленность и т.д.). Не всегда есть возможность обеспечить 100% защиту данного оборудования.

Недостаточная квалификация обслуживающего персонала

Низкая квалификация обслуживающего персонала зачастую приводит к ошибкам в конфигурации параметров безопасности SCADA-системы, контролю доступа и распределения полномочий пользователей. Неквалифицированный персонал часто не в состоянии определить, что именно в данный момент осуществляется атака на SCADA-систему.

Защита SCADA-систем от угроз

Защита SCADA-систем от угроз – это непростая задача, которая требует комплексного подхода. Система безопасности АСУ ТП должна разрабатываться еще на этапе технического  задания на систему. На этапе внедрения SCADA-системы должен быть разработан стандарт предприятия по обеспечению информационной безопасности. Но в любом случае, все мероприятия по обеспечению информационной безопасности должны быть экономически обоснованы, соизмеряться с возможными рисками и потерями.

задания на систему. На этапе внедрения SCADA-системы должен быть разработан стандарт предприятия по обеспечению информационной безопасности. Но в любом случае, все мероприятия по обеспечению информационной безопасности должны быть экономически обоснованы, соизмеряться с возможными рисками и потерями.

Можно выделить несколько уровней защиты SCADA-систем от угроз:

- физический уровень;

- организационный уровень;

- программно-аппаратный уровень.

Физический уровень защиты предусматривает следующие мероприятия:

- видеонаблюдение и охрану помещений с оборудованием АСУ ТП, особенно таких, как серверные, операторные, помещения с источниками бесперебойного питания и др.;

- обеспечение контроля доступа персонала к оборудованию и программному обеспечению автоматизированной системы;

- систематический контроль оборудования системы и каналов связи на предмет «лишних» ответвлений, устройств передачи данных, подозрительных модулей и т.д.

Организационный уровень защиты предусматривает следующие мероприятия:

| Полезная информация: |

- разработка стандарта предприятия по обеспечению информационной безопасности;

- подбор и обучение обслуживающего персонала, систематическое повышение его квалификации;

- координация действий по обеспечению информационной безопасности автоматизированных систем со стороны служб ИТ и АСУ ТП на предприятии, т.к. в этих службах часто отсутствует взаимопонимание в данном вопросе;

- систематическое обновление операционных систем, SCADA-систем для защиты их от выявленных уязвимостей;

- своевременное проведение мероприятий по обслуживанию базы данных SCADA-системы, регламентных работ АСУ ТП, создание резервных копий архивной информации;

- проведение регулярного аудита системных журналов, журналов авторизации, журналов действий обслуживающего персонала на предмет выявления «подозрительных» записей;

- разработку программы лояльности сотрудников, т.к. часто «обиженный» сотрудник становится источником утечки информации или способом доставки вредоносных программ.

Программно-аппаратный уровень защиты предусматривает следующие мероприятия:

| Полезная информация: |

- четкое разграничение прав доступа для всего обслуживающего персонала АСУ ТП;

- применение специальных программно-аппаратных средств для выявления в реальном времени кибератак, «подозрительных» действий с целью более оперативного реагирования на угрозы;

- применение на серверах и АРМах операторов специализированного антивирусного программного обеспечения;

- использование различных каналов связи для SCADA-систем и корпоративных систем; блокировка интеграции SCADA-систем в глобальную компьютерную сеть Интернет. При невозможности данных действий применение специальных программно-аппаратных средств, таких как межсетевые экраны, виртуальные частные сети и т.д.;

- ограничение или исключение использования беспроводного и удаленного доступа в АСУ ТП без авторизации и аутентификации.

Заключение

В последнее время количество кибератак на АСУ ТП увеличивается каждый год примерно в 2 раза. Не является исключением и Украина. Но при комплексном, экономически обоснованном подходе к проблеме и четком выполнении мероприятий по обеспечению информационной безопасности автоматизированных систем можно противостоять любым кибератакам.

Предприятия «Автоматизированные системы» поможет Вам разработать и внедрить верхний уровень автоматизированной системы на Вашем предприятии, разработает и согласует всю необходимую проектно-сметную документацию, разработает программное обеспечение, выполнит пуско-наладочные работы. Задать вопрос >>